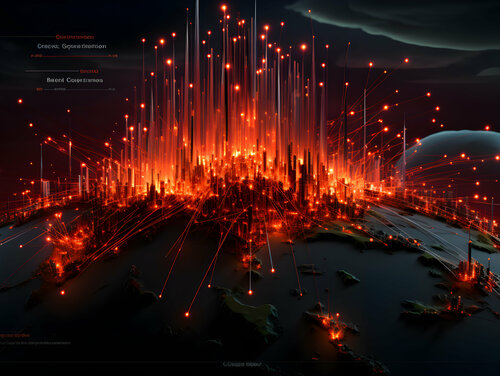

One Step Ahead

Wir sind ein internationaler Provider sowie Hersteller von IT-Lösungen & Services - Urgestein in der Cloud, Managed Services in allen Lebenslagen, Vorreiter für Cyber Security und SOC Services, Pionier in der Softwareentwicklung. Ihr innovativer All-in-One Partner für die Zukunft: ganzheitlich, technologisch einzigartig, 24/7, „Made in Germany“!

Wir sind ein internationaler Provider sowie Hersteller von IT-Lösungen & Services - Urgestein in der Cloud, Managed Services in allen Lebenslagen, Vorreiter für Cyber Security und SOC Services, Pionier in der Softwareentwicklung. Ihr innovativer All-in-One Partner für die Zukunft: ganzheitlich, technologisch einzigartig, 24/7, „Made in Germany“!

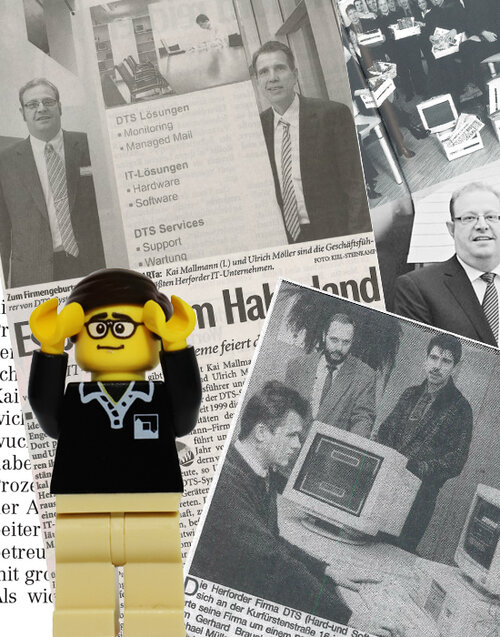

DTS in Zahlen

neunzehn dreiund achtzig

vierzehn

vierzig

dreißig

ein

tausend

vier

hundert

Don‘t panic!

Tritt der Notfall ein, brauchen Sie einen Ansprechpartner, der schnell & kompetent handelt. Wir sind Ihre Eingreiftruppe!

IT ist Ihre Leidenschaft?

DTS ist Ihre Zukunft!

dts.de

dts.de